Wie begleiten Unternehmen dabei, innovative IT-Lösungen zielgerichtet für die Umsetzung effizienter Arbeitsprozesse und das Erreichen von Zielen einzusetzen.

Informationen

Auf dem Laufenden bleiben

Abonnieren Sie unseren Newsletter

Wie begleiten Unternehmen dabei, innovative IT-Lösungen zielgerichtet für die Umsetzung effizienter Arbeitsprozesse und das Erreichen von Zielen einzusetzen.

Abonnieren Sie unseren Newsletter

Sicherheitshalber hier noch mal speichern und dort, hier noch ein Foto, das an anderer Stelle schon benutzt wurde, da noch eine weitere Datei mit demselben Namen und Inhalt … Schnell gibt es so viele Dateien, Fotos und Filme sowie Musik, die mehrfach an diversen Ordnern auf dem PC oder Mac existieren. Ebenfalls sehr schnell nehmen diese Mehrfach-Existenzen aber auch ganz viel Platz auf dem Computer ein – und dieser wird immer langsamer. Und: Sie müssen immer mehr Speicherkapazität dazu kaufen. Das kann auf Dauer auch teuer werden.

Besser ist es, Mehrfach-Dateien regelmäßig zu checken und einfach zu löschen. Dazu gibt es spezielle Programme, die beim Suchen – und Löschen – helfen. Die Fachzeitschrift Computer BILD hat diverse Programme dazu getestet. Die Ergebnisse finden Sie hier.

Erleichtern Sie Ihre Festplatte und Ihr Datennetz! So sind Sie schneller auf Ihrem Computer unterwegs.

Wir wünschen Ihnen eine schöne Adventszeit und wer weiß: Vielleicht finden Sie ja zwischen den Jahren Zeit, ihre Daten zu checken und ganz aufgeräumt ins neue Jahr 2020 zu starten …

Die wenigsten Computer, die zum Internetsurfen verwendet werden, sind ausreichend gegen Risiken der Online-Welt geschützt. Sie sind anfällig für Schadprogramme, Hacker und Vieles mehr. Zwar gibt es leider bis heute keinen

hundertprozentigen Schutz, aber dennoch können Sie viel tun, um Risiken weitgehend einzuschränken.

Das Bundesamt für Sicherheit in der Informationstechnik empfiehlt dazu folgende zehn Maßnahmen, mit denen Sie die Sicherheit Ihres Rechners und Ihre Sicherheit im Internet bereits erheblich verbessern können. Die ersten vier Empfehlungen („Kernmaßnahmen“) sollten Sie dabei in jedem Fall umsetzen. Die weiteren Empfehlungen sind ergänzende Maßnahmen, mit deren Umsetzung Sie Cyber-Kriminellen weniger Angriffsfläche bieten und präventiv dafür sorgen können, Ihre Internet-Sicherheit zu verbessern und mögliche negative Folgen zu mindern.

Alle Maßnahmen sind in der Regel auch für Laien einfach umzusetzen. Wenn Sie sich dies dennoch nicht zutrauen, dann wenden Sie sich einfach an uns, wir unterstützten Sie gern, um Ihres IT-Systems professionell zu sichern! Melden Sie sich gern.

Kernmaßnahmen

Verwenden Sie eine aktuelle Version des Betriebssystems und der von Ihnen installierten Programme. Nutzen Sie – wenn möglich – die Funktion zur automatischen Aktualisierung, die oft die Standardeinstellung ist. Spielen Sie andernfalls umgehend die Sicherheitsupdates für Ihre Software ein, insbesondere für Ihren Webbrowser und Ihr Betriebssystem. Deinstallieren Sie nicht benötigte Programme. Je weniger Anwendungen Sie nutzen, desto kleiner ist die Angriffsfläche Ihres gesamten Systems.

In den gängigen Betriebssystemen sind ein Virenschutz und eine Firewall integriert, die schon in der Standardkonfiguration Angriffe aus dem Internet erschweren. Aktivieren Sie diese oder verwenden Sie ein Virenschutzprogramm eines anderen Anbieters. Bedenken Sie, dass diese Maßnahme nur begleitend wirksam sein kann. Ihre Anwendung verringert nicht die Bedeutung der übrigen Tipps. Lassen Sie sich nicht durch einen aktivierten Virenschutz oder die Firewall zu Unvorsicht verleiten, sie garantieren keine vollständige Sicherheit.

Schadprogramme haben die gleichen Rechte auf dem PC wie das Benutzerkonto, über das sie auf den Rechner gelangt sind. Daher sollten Sie nur dann mit Administratorrechten arbeiten, wenn es unbedingt erforderlich ist. Richten Sie für alle Nutzerinnen oder Nutzer des PCs unterschiedliche, passwortgeschützte Benutzerkonten ein. Vergeben Sie für diese Konten nur die Berechtigungen, die die jeweilige Nutzerin oder der jeweilige Nutzer für seine Arbeit braucht. So werden auch private Dateien vor dem Zugriff anderer Benutzerinnen oder Benutzer geschützt. Surfen Sie im Internet mit einem der eingeschränkten Benutzerkonten und nicht in der Rolle des Administrators.

Online-Betrüger steigern ihre Erfolgsraten, indem sie ihre Opfer individuell ansprechen: Zuvor ausspionierte Daten, wie etwa Surfgewohnheiten oder Namen aus dem persönlichen Umfeld, werden dazu genutzt, Vertrauen zu erwecken. Persönliche Daten gelten heute als Währung im Netz und so werden sie auch gehandelt. Auch die unbeabsichtigte Weitergabe persönlicher Daten in offenen Netzen sollte vermieden werden. Nutzen Sie in öffentlichen WLAN-Hotspots nach Möglichkeit ein mit Ihrem Heimnetz verbundenes VPN (Virtuelles Privates Netzwerk), da sonst unverschlüsselt übertragene Daten von Dritten mitgelesen werden können. Gleichzeitig schützt ein VPN auch vor einer Reihe weiterer Angriffe auf Ihren Rechner und die darauf gespeicherten Daten.

Ergänzende Maßnahmen

Deaktivieren Sie Komponenten und Plug-Ins in den Einstellungen Ihres Browsers. Weitere Einstellungen (unter anderem „privater Modus“, „Verlauf löschen“, „Cookies nicht für Drittanbieter zulassen“) verringern die Speicherung von vertraulichen Informationen, die Aufschlüsse über Sie und Ihr Verhalten im Web zulassen.

Nutzen Sie ein Programm zum Blockieren von Werbung, um sich vor Malvertising, also der Verbreitung von Malware über Werbeeinblendungen, zu schützen. Tragen Sie die Adressen für besonders sicherheitskritische Webseiten, etwa für das Onlinebanking, zunächst von Hand in die Adresszeile des Browsers ein und speichern Sie die so eingegebene Adresse als Lesezeichen, das Sie ab dann für den sicheren Zugang nutzen.

Bewahren Sie alle Passwörter und Benutzernamen sicher auf und ändern Sie schnellstmöglich alle Passwörter, die in falsche Hände geraten sein könnten. Verwenden Sie unterschiedliche, nicht erratbare Passwörter für die verschiedenen Anwendungen und ändern Sie die von den Herstellern voreingestellten Passwörter vor der ersten Nutzung. Es ist wichtig, dass Sie sich ein Passwort gut merken können. Grundsätzlich gilt: Je länger, desto besser. Das Passwort sollte mindestens acht Zeichen lang sein, nicht im Wörterbuch vorkommen und aus Groß- und Kleinbuchstaben sowie Sonderzeichen und Ziffern bestehen. Dort, wo eine Zwei-Faktor-Authentisierung angeboten wird, können Sie damit den Zugang zu Ihrem Account absichern. Ein Passwortmanager, wie zum Beispiel keepass, kann die Handhabung unterschiedlicher Passwörter erleichtern. Geben Sie Ihre Passwörter nicht an Dritte weiter.

Übertragen Sie Ihre persönlichen Daten ausschließlich über eine verschlüsselte Verbindung, beispielsweise durch die Nutzung des sicheren Kommunikationsprotokolls https. Sie erkennen dies an der von Ihnen aufgerufenen Internetadresse, die stets mit https beginnt, und an dem kleinen geschlossenen Schloss-Symbol in der Adresszeile Ihres Webbrowsers. Schützen Sie Ihre vertraulichen E-Mails mit Verschlüsselung.

Wenn Sie die Übertragungstechnologie Wireless LAN (WLAN) nutzen, achten Sie hier besonders auf die Verschlüsselung des Funknetzes. Wählen Sie in Ihrem Router den Verschlüsselungsstandard WPA3 oder, wenn dieser noch nicht unterstützt wird, bis auf Weiteres WPA2. Wählen Sie ein komplexes, mindestens 20 Zeichen langes Passwort.

Verzichten Sie, wenn möglich, auf die Darstellung und Erstellung von E-Mails im HTML-Format, und seien Sie vorsichtig beim Öffnen von E-Mail-Anhängen. Besonders wichtig sind diese beiden Tipps bei E-Mails, deren Absender Ihnen nicht bekannt ist, denn Schadprogramme werden oft über in E-Mails integrierte Bilder oder Dateianhänge verbreitet. Im Zweifelsfall fragen Sie lieber beim Absender nach, ob der Anhang tatsächlich von ihm stammt. Nutzen Sie dabei aber nicht die in der E-Mail angegebenen Kontaktmöglichkeiten. Sie könnten gefälscht sein.

Seien Sie vorsichtig, wenn Sie etwas aus dem Internet herunterladen. Vergewissern Sie sich vor dem Download von Programmen, ob die Quelle vertrauenswürdig ist. Nutzen Sie nach Möglichkeit die Webseite des jeweiligen Herstellers zum Download.

Kommt es trotz aller Schutzmaßnahmen zu einer Infektion des PCs, können wichtige Daten verloren gehen. Um den Schaden möglichst gering zu halten, ist es wichtig, regelmäßig Sicherungskopien Ihrer Dateien auf externen Festplatten, USB-Sticks oder DVD zu erstellen. Diese Datenträger sollten nur bei Bedarf mit dem PC verbunden sein. Cloud-Dienste können für Sicherungskopien von verschlüsselten Daten herangezogen werden.

Wir wünschen Ihnen allen ein virenfreies Weihnachtsfest!

IT-Sicherheit fängt auf dem Schreibtisch an: Lassen Sie keine sensiblen Ausdrucke, Passwort-Merkzettel und wichtige Dokumente offen herumliegen. Vernichten Sie diese im Aktenvernichter und nicht im Papierkorb.

Wenn Sie aus dem Arbeitszimmer gehen, denken Sie daran – auch wenn es nur für kurze Zeit ist – den Computer zu sperren. Speichern Sie Ihre Passworte niemals, sondern geben Sie diese immer manuell en.

Nutzen Sie keine privaten Handys am Arbeitsplatz. Insbesondere wenn Sie in Forschung und Entwicklung, als JournalistIn tätig sind oder ihre Tätigkeit mit geheimen Informationen und sensiblen Daten zu tun hat. Für Datenspione sind private Endgeräte leicht zu knacken.

Schließen Sie bitte nie ihre privaten Geräte wie USB-Sticks oder Festplatten an den Firmen-Computer an. Sie könnten Viren oder Spyware enthalten.

Vermeiden Sie auch privates Surfen auf dem Dienstcomputer. Wenn Sie ein tragbares Firmen-Endgerät, beispielsweise ein Laptop oder ein iPad besitzen, nutzen Sie es bitte nicht mit ungeschützten öffentlichen Netzen wie dem WLAN-Zugang in ihrem Lieblings-Bistro zum Lunch.

Öffnen Sie keine Mail-Anhänge, wenn Sie den Absender nicht kennen! Installieren Sie keine Softwareprogramme, ohne Ihre IT-Abteilung zuvor dazu zu befragen!

Wir wünschen Ihnen eine IT-sichere Weihnachtszeit! Wenn Sie Fragen zur IT-Sicherheit in Ihrem Arbeitsumfeld haben, melden Sie sich gern. Wir verstehen uns als Prozessbegleiter auf dem Weg zu einer IT-Infrastruktur, die mobiles Arbeiten ermöglicht und agiles Denken und Handeln unterstützt. Der Rückhalt ist dabei immer IT-Sicherheit, denn nur der Schutz Ihrer Daten und Arbeitsprozesse hält Sie langfristig wettbewerbsfähig.

Ebenso wie Sie wahrscheinlich auch, finden Kinder und Jugendliche das Surfen im Internet super spannend. Um sie zu schützen, können Eltern einiges tun.

Wie erkennen Sie aber, was eine gute Kinderseite ist? Hier ein paar Tipps: Die Seite fragt keine Daten ab, sondern ist frei zugänglich. Es gibt keine Mitgliedschaft oder Anmeldung. Eine gute Kinderseite macht Spaß, neugierig, die Inhalte vermitteln nebenbei noch dazu Wissen. Herausgeber und Quellen werden hier genannt sowie die Möglichkeit zur Kontaktaufnahme. Es gibt viele schöne Seiten, die es problemlos zu entdecken gilt: Wie die Elefantenseite vom WDR, Kikaninchen vom Kinderkanal oder das Sandmännchen.

Aufgepasst, wenn Sie ein mobiles Betriebsgerät für Smartphones mit dem Namen Windows Phones besitzen. In wenigen Wochen ist WhatsApp auf diesen Smartphones dann nicht mehr nutzbar. Denn Microsoft stellt bereits seit einiger Zeit keine Updates mehr für Windows Phones bereit. Damit endet in der Silvesternacht die Möglichkeit, WhatsApp weiter nutzen zu können.

Ebenfalls betroffen ist auch der Messenger von Facebook, der gleichzeitig den Support für alle Smartphones mit Windows-Software einstellt.

Ab dem 1. Februar 2020 gibt es übrigens bei WhatsApp auch keinen Support mehr für Android-Mobiltelefone, die mit der Version 2.3.7 oder älter ausgestattet sind. Aber auch iPhone-Nutzer, die iOS 8 oder ältere Versionen nutzen, können dann nicht mehr in WhatsApp chatten. Beim Messenger von Facebook läuft es ähnlich.

Warum wir das wissen? Wir sind IT-Experten für Ihre perfekte Arbeitswelt. Zu unserer täglichen Arbeit gehören innovative Betriebssysteme wie Windows, die sich immer wieder neu erfinden und stetig verbessern, um mit dem stetigen Wandel in der Arbeitswelt Schritt zu halten! Sie haben Fragen? Melden Sie sich gern. Wir möchten sicher sein, dass Sie auch 2020 mobil und von jedem Ort aus arbeiten können.

Weihnachtskarten, die per Post kommen, sind selten geworden. Viel lieber werden heute Newsletter, E-Mails, Texte in WhatsApp oder anderen Apps versendet.

Aber Achtung! Wer Mails oder Texte mit Anhängen und vermeintlichen Grußkarten bekommt, sollte genau hinschauen, bevor er diese öffnet. Insbesondere wenn der Text nicht korrekt oder auf Englisch ist. Denn häufig verstecken sich in Word-Dateien mit Namen wie „greetingcard.doc“ oder „Christmas Card.doc“ sogenannte Makroviren.

Und die laden dann Schadstoffware aus dem Netz, sobald man die Dateien öffnet!

Wenn Sie nicht sicher sind, ob Sie gegen aktuelle Viren geschützt sind, Ihr Sicherheitssystem vielleicht Lücken aufweist, melden Sie sich gern. Support-4-IT sorgt auf Ihren Geräten für optimale Sicherheit: individuell, innovativ und ideal für Ihre IT-Umgebung!

Auf dem Weg von E-Mail-Sender zum E-Mail-Empfänger kann der Inhalt von jedem gelesen werden. Es sei denn: Sie verschlüsseln Ihre Mails. Und genau dazu hat das

Fraunhofer-Institut für Sichere Informationstechnologie (SIT) ein Programm für PC mit Window-Software erfunden, das sich „Volksverschlüsselung“ nennt.

Warum braucht man so ein Programm?

Weil so eine Ende-zu-Ende-Verschlüsselung vor Massenüberwachung schützt. Sie stellt sicher, dass wirklich nur Sender und Empfänger Nachrichten im Klartext lesen können. Obwohl es eine Vielzahl von Verschlüsselungslösungen gibt, werden diese bislang kaum genutzt. Hauptgrund hierfür ist, dass die Anwendung im Alltag für viele Menschen zu kompliziert ist. Mit der „Volksverschlüsselung“ hat das Fraunhofer SIT deshalb eine Initiative gestartet, um den Einsatz von Verschlüsselungstechnologien in der breiten Bevölkerung zu etablieren.

Nach der Installation nimmt das Programm ohne weitere Maßnahmen des Benutzers selbstständig Verbindung zu den gängigen Browsern sowie zu den E-Mail-Programmen wie Microsoft Outlook und Mozilla Thunderbird auf.

Die für das Ver– und Entschlüsseln der E-Mails notwendigen Zertifikate erhält man beim Fraunhofer-Institut, nachdem man dort seine Identität offengelegt hat. Dies kann, neben anderen Möglichkeiten wie beispielsweise einem direkten, persönlichen Kontakt, auch über einen Festnetzanschluss der Telekom oder mit der eID-Funktion des neuen Personalausweises geschehen.

Die von der Software erzeugten privaten Schlüssel befinden sich übrigens ausschließlich auf den Endgeräten des Benutzers und nicht etwa in der Hand des Fraunhofer-Instituts oder der Telekom.

Für Privatnutzer ist die „Volksverschlüsselung“ umsonst, seit März 2017 bietet das Fraunhofer-Institut für Sichere Informationstechnologie aber auch die Lösung für kleine und mittlere Unternehmen (KMU) sowie Selbständige gegen Gebühr an.

Weitere Informationen finden Sie unter:

sowie:

https://volksverschluesselung.de

Sie haben Fragen dazu? Wir helfen Ihnen gern. Rufen Sie uns an oder schicken Sie uns eine Mail. Wir freuen uns auf Ihren Kontakt!

Es ist soweit, wir wünschen Ihnen ein gesundes und stressfreies, geruhsames Weihnachtsfest! Vielleicht bekommen Sie heute ja Ihren neuen PC oder Mac! Wie schön wäre das! Alles auf Null! Und noch einmal strukturiert den neuen Computer von Anfang an einrichten! Wie viel Aufwand Sie zum Schutz Ihres PC und einem ungetrübten Surf-Vergnügen – und somit natürlich auch zum Schutz Ihrer Privatsphäre – betreiben müssen, hängt natürlich in erster Linie von Ihren persönlichen Anforderungen ab.

Für die private Nutzung von PCs unter Windows und Ubuntu, sowie Macs unter Apple OS X hat das Bundesamt für Sicherheit in der Informationstechnik konkrete Hilfestellungen für eine sichere Konfiguration erstellt. Dabei wird der komplette Lebenszyklus vom Kauf des Systems über die Installation und Inbetriebnahme, den regelmäßigen Betrieb bis hin zur Entsorgung betrachtet.

Weitere gute Tipps finden Sie hinter den anderen 23 Türchen unseres Adventskalenders. Bei Fragen melden Sie sich gern. Wir helfen Ihnen, damit Sie gut ins neue Jahr 2020 starten können – und sicher sind, dass Ihre Daten nicht gehackt werden oder durch Schadware verschwinden.

Bei Fragen rufen Sie uns bitte einfach an oder schicken Sie eine Mail. Wir freuen uns auf Ihren Kontakt und helfen Ihnen gern.

An dieser Stelle möchten wir Ihnen selbstverständlich auch ein gesundes und erfolgreiches neues Jahr 2020 wünschen!

Und natürlich auch, dass Sie und Ihre Daten immer sicher sind!

Weihnachtsgeschenk suchen, vergleichen, mit einem Klick kaufen – vom Sofa aus. Ist bequem, aber nicht immer sicher. Allein im Jahr 2018 wurden in Deutschland mehr als 50 Milliarden Euro im Online-Handel umgesetzt. Zwar gelingen die meisten Käufe ohne Probleme, aber dennoch tummeln sich im worldwide Web auch viele Betrüger. Und: Es kann wirklich jede/n erwischen! Selbst bei allergrößter Vorsicht, kann man auf ihre Masche hereinfallen.

Achten Sie darauf, ob die Ware zu extrem günstigen Preisen angeboten wird, passen Sie auf, wenn Vorkasse erwünscht ist. Fragwürdige Online-Shops bieten häufig unseriöse Angebote, aber auch bei eBay oder Amazon Marketplace sowie auf Kleinanzeigenportalen wird manchmal gelogen und betrogen.

Seien Sie misstrauisch bei unbekannten Online-Händlern und wenn Zahlungen ins Ausland gehen sollen!

Merken Sie früh genug, dass Sie auf einen Betrüger hereingefallen sind, können Sie beispielsweise Sepa-Lastschriften zurückholen oder Kreditkartenzahlungen rückgängig machen. Bei Internet-Bezahldiensten wie PayPal greift der Käuferschutz (außer bei Gewinnspielen).

Wir wünschen Ihnen einen schönen dritten Dezember! Passen Sie auf, wo Sie Ihre Weihnachtsgeschenke kaufen. Oder gehen Sie doch einfach mal wie früher zu Ihrem Shop um die Ecke, um inhabergeführte Geschäfte zu unterstützen. Der Vorteil: Hier können Sie live sehen, riechen, fühlen oder auch schmecken, was Sie kaufen möchten …

24 Prozent der Arbeitnehmer halten ihre berufliche IT-Ausstattung für inadäquat, um effizienter arbeiten zu können. Sie entwickeln dann häufig eigene Ideen, um aktuelle Prozesse zu beschleunigen. Hier entsteht sogenannte „Schatten-IT“. Und zwar deshalb, weil beispielsweise in der IT-Abteilung Ressourcen fehlen, um Fachbereiche bei ihren Anforderungen zeitnah zu unterstützen. Das ist oft kein böser Wille: Ihr Fokus liegt bei der IT-Unterstützung der wesentlichen beziehungsweise sichtbaren Wertschöpfungsprozesse, sowie der Einhaltung von IT-Strategie und Compliance-Richtlinien, sodass oft weder Zeit noch personelle Ressourcen für relativ kleine Satellitensysteme übrigbleiben. Wie wichtig solche Lösungen für die Fachabteilungen sein können, ist der IT-Abteilung dabei oft nicht bewusst, Probleme werden unterschätzt und vernachlässigt. Oft fehlt es hier auch einfach an Kenntnissen und Verständnis über die einzelnen Fachabteilungen. Ebenso sind neue Trends in der Fachabteilung hier häufig unbekannt.

Die Folge: Die Fachabteilung wartet verzweifelt auf Systeme, die für sie selbst und ihre tägliche Arbeit von elementarer Wichtigkeit sind und entschließt sich am Ende zur Selbsthilfe: Sie entwickelt eigene Lösungen, von denen die IT-Abteilung nichts mitbekommt.

Vorsicht: CIO haftet!

Und das birgt Risiken: Denn wo Schatten-IT unentdeckt unter der Oberfläche bleibt, unterhalb des Radars der IT-Abteilung, entzieht sie sich auch dem Einflussbereich des CIOs, der für diese Systeme mit verantwortlich ist. Er kann für diese auch – hinsichtlich der Einhaltung der IT-Compliance – haftbar gemacht werden! Die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) überprüft Organisationen mittlerweile vermehrt im Rahmen von Kreditsonderprüfungen (Artikel §44 KWG), und nimmt dabei die IT-Governance als Ganzes unter die Lupe.

Zudem bietet die Schatten-IT meist große Lücken für potenzielle Angreifer oder juristische Klagen. Bei aller Eigeninitiative ist vielen Fachabteilungen nicht bewusst, welche Risiken sie mit einer Schatten-IT eingehen: Auf diversen versteckten Servern liegen oft hochbrisante Daten. Im Zeitalter von DSGVO und Wirtschaftsspionage stellt das ein großes Risiko für das ganze Unternehmen dar.

Bemerkenswert: Schon 75 Prozent der IT-Experten in Deutschland glauben, ein Schatten-IT-Problem zu haben. Bereits 39 Prozent der Firmen in Deutschland melden Datenverluste durch Schatten-IT.

Was also tun?

Erkennen, Bewerten, Regulieren: Dies sind wichtige Schritte für die Eindämmung der Schatten-IT im eigenen Unternehmen. Will die IT eine wirkliche Arbeitserleichterung und eine entsprechende Akzeptanz bei den Nutzern der Fachabteilungen erreichen, muss sie deren Bedürfnisse aber auch Trends am Markt rechtzeitig erkennen!

Hier finden Sie auch weitere Informationen über Schatten-IT.

Wenn auch Sie vermuten, dass in Ihrem Unternehmen Schatten-IT existiert, melden Sie sich gern. Wir checken Ihr Arbeitsumfeld und sorgen für Ihre IT-Sicherheit. Rufen Sie uns an oder schicken Sie uns eine Mail!

Sie haben einen Rechner mit innovativsten Möglichkeiten, aber leider schläft er ein, wenn Sie Downloads, Suchen im Internet oder Mails versenden oder empfangen wollen? Alles scheint endlos zu dauern, von Spielen oder gar Filmen aus dem Internet mal abgesehen, da geht dann erfahrungsgemäß gar nichts mehr. Woran liegt’s? Unter anderem kann es am falschen Router liegen.

Aber welcher Router für welchen Anschlusstyp? Es geht hier nicht nur um DSL, Kabelanschluss oder Glasfaser – sondern auch um technische Feinheiten: Unterstützt der VDSL-Anschluss schon Modi wie Supervectoring 35b (bis zu 300/50 MBit/s) beziehungsweise DOCSIS 3.1 am Kabelanschluss (bis zu 1 GBit/s)? Backbone-Router, Border-Router, High-End-Switch, Software-Router oder DSL-Router? Für Laien ist es oft schwierig, in dem riesigen Angebotsdschungel den richtigen Router zu finden.

Hierzu muss man erst mal wissen: Was macht der Router eigentlich? Antwort: Er verbindet mehrere Netzwerke und befindet sich häufig an den Außengrenzen eines Netzwerks, um es mit dem Internet oder einem anderen, größeren Netzwerk zu verbinden.

Der Router entscheidet, welchen Weg ein Datenpaket nimmt. Mit einem dynamischen Verfahren sorgt er dafür, dass Ausfälle und Engpässe möglichst ohne Eingriff eines Administrators berücksichtigt werden. Der Router hat mindestens zwei Netzwerkanschlüsse. Er arbeitet auf der Vermittlungsschicht (Schicht 3) des OSI-Schichtenmodells. Seine Aufgaben:

Ein Router besitzt normalerweise zwei Anschlüsse: Einen für die LAN-Seite und einen für die WAN-Seite. Mit LAN ist immer das lokale Netzwerk mit privaten IP-Adressen gemeint, während die WAN-Seite das öffentliche Netzwerk kennzeichnet.

Sie wollen wissen, wie schnell Ihr Internet ist? Dann checken Sie das doch einfach mal, beispielsweise bei diesem Online-Portal.

Damit Sie sich im Router-Dschungel besser zurechtfinden, hat das PC Magazin jetzt Router für WLAN, DSL, Kabel & LTE getestet. Die aktuellen Ergebnisse der besten zehn Router finden Sie hier.

Wenn Sie unsicher sind, welches System zu Ihnen beziehungsweise Ihrem Unternehmen passt, wir helfen Ihnen gern. Denn unser Ziel ist, dass Sie mobil von jedem Ort aus arbeiten können. Wir helfen Ihnen dabei, sich einen Überblick über den Zustand Ihrer IT-Systeme zu verschaffen. Rufen Sie uns einfach an oder schicken Sie uns eine Mail. Wir freuen uns über Ihre Kontaktanfrage.

Nein, jetzt nicht, nervt! Wer kennt das nicht, immer wieder poppt ein Software-Update hoch, man möchte weiterarbeiten, keine Zeit dafür. Irgendwann ist es dann vergessen. Mit dieser Einstellung sind Sie nicht allein. Laut Avast PC Trends Report 2019 befindet sich auf 55 Prozent sämtlicher Windows-PCs veraltete Software!

Wer Antik-Software nutzt, lebt allerdings gefährlich: Für Bugs, Ransomware, Spyware, Viren & Co. bietet sie eine willkommene Angriffsfläche. Und damit steigt beispielsweise auch das Risiko für einen kompletten Systemausfall!

Übrigens bedeuten neue Geräte nicht immer automatisch, dass diese auch aktuelle Software nutzen. Und: Viele Software-Hersteller stellen irgendwann ihre Updates für ältere Software ein. Und dann kann es passieren, dass man irgendwann auf bestimmte Programme nicht mehr zugreifen kann oder sämtliche Daten darin verloren gehen.

Sind Sie sicher, dass Ihre Software aktuell ist? Wir checken Ihren PC gerne und helfen Ihnen, immer up to date zu sein. Nichts ist schlimmer als ein kompletter Systemausfall und / oder der Verlust sämtlicher Daten. Beugen Sie vor, nutzen Sie immer die neueste Software. Damit Sie möglichst wenig Arbeit damit haben, richten wir Ihnen alles so ein, dass Sie die automatischen Updates im Arbeitsalltag gar nicht mehr stören. Rufen Sie uns an – oder schicken Sie eine Mail. Wir sind Ihr Service-Partner für Support.

Jedes zehnte Unternehmen mit mehr als zehn Beschäftigten ist laut Statistischem Bundesamt (Destatis) auf der Suche nach IT-Fachkräften. Im Umkehrschluss heißt das: Die IT-Experten erwartet ein riesiges Stellen-Angebot, sie können sich die besten Arbeitsbedingungen aussuchen. Aber: Eine weitere Studie des IT-Branchenverbandes Bitkom ergab allerdings, dass bei 41 Prozent der BewerberInnen auf einen der zurzeit 124.000 Stellen für IT-Experten die entsprechende Qualifikation für den angebotenen Arbeitsplatz fehlte ...

Da liegt es nahe, qualifizierte externe DienstleisterInnen zu kontaktieren. Wie beispielsweise unser Unternehmen Support-4-IT. Denn wir achten darauf, dass unsere MitarbeiterInnen hoch qualifiziert sind und investieren kontinuierlich in die Weiterbildung, sodass wir Sie optimal unterstützen können. Dabei orientieren wir uns ganz nah an Ihren Bedürfnissen als kleines oder mittelständisches Unternehmen, um Ihre Arbeitsprozesse effizient zu gestalten und Ihnen ein mobiles Arbeiten zu ermöglichen. Vertrauen, Verlässlichkeit und eine offene Kommunikation mit unseren KundInnen liegen uns dabei besonders am Herzen.

Probieren Sie uns und unsere Dienstleistungen einfach mal aus: Wir helfen Ihnen gern! Melden Sie sich einfach per Mail

oder per Telefon:

+49 511 6766898-0

Wir freuen uns auf den Kontakt mit Ihnen!

Die Antwort ist leider nicht ganz konkret: Es kommt darauf an … Und zwar darauf, wie Sie die Sprachassistenten einrichten, wie und wo Sie diese bedienen und ob Sie von Datenschutz oder Datensicherheit sprechen. Vorab muss jedoch klar sein, dass mit jedem neuen vernetzten Gegenstand die Angriffsfläche für Kriminelle vergrößert wird.

Laut Bundesamt für Sicherheit in der Informationstechnik sieht es folgendermaßen aus: „Durch die Speicherung der privaten Daten in der Cloud können Gefährdungen für die Sicherheit Ihrer Daten entstehen. Informationen könnten gestohlen beziehungsweise unrechtmäßig kopiert, weiterverkauft, ausgewertet und beispielsweise für Erpressung oder Betrug genutzt werden. Daher sollte man sich vor der Verwendung bewusst machen, welche Daten bei der Nutzung dieser digitalen Assistenten entstehen und mit welchen Risiken dies einhergehen kann. Außerdem sollte man abwägen, ob der persönliche Nutzen so hoch ist, dass er mögliche Sicherheitsrisiken oder Eingriffe in die Privatsphäre überwiegt.

Eine Alternative zu den cloud-basierten Assistenten können lokale, dezentrale Systeme bieten, die jedoch in ihrem Funktionsumfang eingeschränkter sein können.“

Bei der Verwendung digitaler Assistenten sollten folgende Maßnahmen beachtet werden, um die Sicherheitsrisiken zu reduzieren:

Lästig, aber unbedingt notwendig: Das richtige Passwort!

Laut statista sind die Deutschen im Passwort-Stress. Sie auch? Kein Wunder. Jeder Zweite findet den Login-Zwang bei immer mehr Online-Angeboten lästig, 44 Prozent fühlen sich gestresst von der Passwort-Flut, die sie sich merken sollen. Gefährlich: Fast 60 Prozent gaben bei der Umfrage an, dasselbe Passwort für mehrere Dienste zu nutzen. Für Hacker ein echtes Paradies, die so gleichzeitigen Zugriff auf mehrere Benutzerkonten haben, ist das Passwort erst einmal geknackt. Laut Hasso-Plattner-Institut sind übrigens die beliebtesten Passworte aus allen erfassten Datenlecks: „123456“ (Platz 1), „123456789“ (2) und „password“ (3).

Übrigens können Sie unter dem Identity Leak Checker über ihre Mailadresse checken lassen, ob Ihre Identitätsdaten ausspioniert worden sind!

Wie sieht denn aber jetzt ein sicheres Passwort aus?

Hier die Antwort:

Wechseln Sie das Passwort alle 60 bis 90 Tage!

Vermeiden Sie bitte: doppelte Zeichen, benachbarte Tasten, Umlaute (äöü), Begriffe aus Wörterbüchern, Spitz-, Film-, Freundesnamen, Telefonnummern, Geburtstage, Autokennzeichen und rückwärts geschriebene Begriffe.

Wenn Sie auch im Passwort-Stress sind, wir helfen Ihnen gern. Schicken Sie uns eine Mail oder rufen Sie uns an.

Und die laden dann Schadstoffware aus dem Netz, sobald man die Dateien öffnet!

Wenn Sie nicht sicher sind, ob Sie gegen aktuelle Viren geschützt sind, Ihr Sicherheitssystem vielleicht Lücken aufweist, melden Sie sich gern. Support-4-IT sorgt auf Ihren Geräten für optimale Sicherheit: individuell, innovativ und ideal für Ihre IT-Umgebung!

Kaufen Sie Ihren Weihnachtsbaum im Netz?

Damit ist jetzt nicht gemeint, ob Sie Ihre Tanne nach dem Kauf durch die Metallröhre in ein Netz schieben lassen, um ihn besser transportieren zu können …

Sondern ob Sie Ihren Baum online, also via Internet = Netz, kaufen.

Jede/r zehnte Deutsche kauft den Baum online

Bereits im vergangenen Jahr hat der Digitalverband BITKOM gefragt, wie viele Deutsche Ihren Weihnachtsbaum bereits per Internet bestellen! Antwort: Bereits jeder zehnte Deutsche geht nicht mehr selber los, um ein Bäumchen zu schlagen oder auf dem Weihnachtsbaumstand um die Ecke zu kaufen, sondern bestellt ihn einfach im Internet.

Und: 18 Prozent können sich dies für die Zukunft vorstellen. In Zeiten von Corona nicht ganz unpraktisch, da bei diesem Kauf lediglich der Abstand zum Postboten beachtet werden muss, der den Baum dann direkt an die Tür liefert.

Hier ein paar Tipps, wenn Sie Ihren Weihnachtsbaum ganz gemütlich vom Sofa aus bestellen möchten:

Nachhaltige Weihnachtsbäume schützen Insekten

Experte auf diesem Gebiet ist dabei Weihnachtsbaumland.de aus dem schönen Sauerland. Hier brauchen auch Öko-Fans beim Baumkauf kein schlechtes Gewissen zu haben, denn der Dienstleister verspricht je verkauftem Nadelbaum einen Quadratmeter Blumenwiese zu pflanzen. Diese Flächen, die es bereits seit 2020 gibt, bieten Insekten zusätzlichen Lebensraum und Nahrung und wirken so dem Insektensterben entgegen. Weiter sind sowohl Waldbewirtschaftung als auch Versand nachhaltig und klimaneutral.

Blaufichten gibt es von 80 bis 125 Zentimetern, Nordmanntannen ab einem bis 1,90 Meter. Zwar sind die Bäume ab 19,99 Euro und mit 12 Euro Versandkosten teurer als im Baumarkt, dafür aber eben ökologisch wertvoll.

Baum online bestellen und gleichzeitig spenden

Na, klar, selbstverständlich hat amazon unter dem Stichwort „echte Tannenbäume“ jene im Warensortiment. Allerdings meist nur als Zwischenhändler. So finden Sie beispielsweise eine Nordmanntanne ab 60 Zentimeter Höhe bis hin zu 1,90 Metern. Der Preis: Von 17,99 Euro bis 39,99 Euro – inklusive Versand. Bitte dran denken: Möglichst über AmazonSmile bestellen, denn so können Sie gleichzeitig noch mit jedem Einkauf über Amazon eine gemeinnützige oder mildtätige Organisation Ihrer Wahl ohne Extrakosten unterstützen. Sie finden AmazonSmile unter smile.amazon.de in Ihrem Webbrowser. AmazonSmile zahlt dann 0,5% des Wertes Ihrer gesamten qualifizierten Einkäufe an die von Ihnen ausgewählte Organisation aus.

Baum kommt fertig geschmückt direkt ins Wohnzimmer

Bereits geschmückt können Sie Ihren Weihnachtsbaum zum Beispiel unter Kaisertanne.de bestellen. Einfach Kugelfarbe auswählen, fertig. Der Baum ist zwischen 1,65 und 2 Metern hoch, kostet 54,95 Euro plus Versand. Dieser ist dann allerdings mit 20 Euro wesentlich teurer. Wer wenig Platz hat, kann hier bereits einen Mini-Baum ab 90 Zentimeter Höhe für 14,95 Euro finden. Versand: 9,95 Euro.

Sie können Ihren Baum inzwischen aber auch bei ganz vielen Gärtnereien oder im Baumarkt lokal und trotzdem online bestellen. Einfach googeln oder – wie früher – mal anrufen.

Der Vorteil bei der Online-Bestellung: Sie müssen Ihren Baum nicht mehr selber schleppen, dazu ist der Zulieferer da.

Vor dem Kauf Zertifizierung prüfen!

Seriöse Weihnachtsbaum-Verkäufer lassen sich im Internet übrigens an zertifizierten Gütesiegeln, wie dem EHI-Siegel oder dem TÜV erkennen. Sie bieten verschiedene Bezahlmethoden wie Überweisung, Vorkasse, Rechnungskauf, Paypal oder Kreditkarte an und garantieren sichere Zahlungsabwicklung und Versand.

Lieferzeiten beachten!

Bitte denken Sie daran, den Baum frühzeitig zu bestellen, damit er pünktlich ankommt. Achten Sie also vor dem Klick auf den Bezahlvorgang auf die Lieferzeiten!

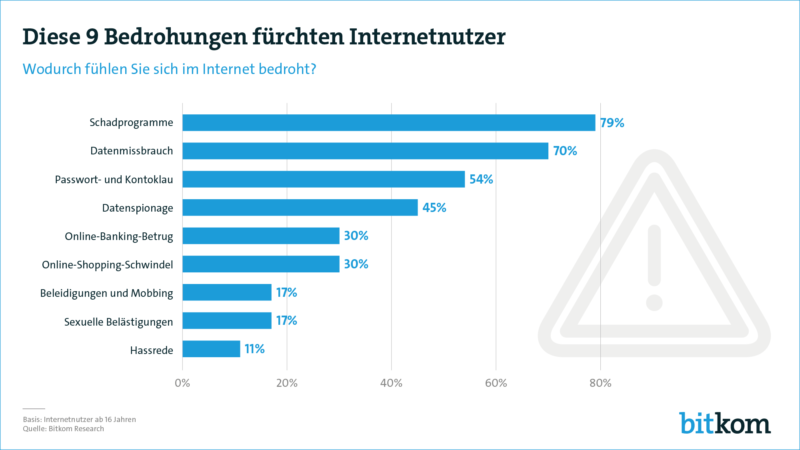

Sie haben Angst, dass Ihr Passwort geknackt wird, dass jemand Ihr Konto leert oder ihre Daten stiehlt? Damit sind Sie nicht allein: Eine aktuelle Studie des Digitalverbands Deutschland, Bitkom – Bundesverband Informationswirtschaft, Telekommunikation und neue Medien e. V., ergab: Die meisten Deutschen haben Angst vor Schadprogrammen auf ihrem Computer oder Smartphone wie beispielsweise Viren oder Trojanern. Für Acht von zehn Internetnutzern (79 Prozent) bildet dieses Szenario eine echte Bedrohung.

Auf Platz zwei der telefonischen Befragung unter 1.004 Internetaktiven ab 16 Jahren steht Datenmissbrauch. Sieben von zehn Onlinern (70 Prozent) haben Angst, dass Datenschutz nicht eingehalten wird, persönliche Daten unerlaubt, beispielsweise für Werbung, weitergegeben werden.

Vor Passwort- und Kontoklau hat mehr als jeder zweite Internetnutzer Angst (54 Prozent). Dazu zählt, dass Cyberkriminelle zu schwache Passworte ausnutzen sowie Online-Konten übernehmen könnten.

Datenspionage empfinden 45 Prozent der Befragten als bedrohlich. Sie befürchten zum Beispiel, dass Geheimdienste auf verschlüsselte oder persönliche Kommunikation zugreifen können.

Erst an fünfter Stelle steht erstaunlicherweise die Sorge um Online-Banking-Betrug. Lediglich 30 Prozent befürchten, dass Fremde Zugriff auf die eigenen Finanzen haben könnten.

Betrug beim Online-Shopping befürchten ebenfalls 30 Prozent der Onliner. Insbesondere bei Vorkasse: Das heißt, die Ware ist bestellt oder ersteigert worden, das Geld ist überwiesen, doch die Lieferung kommt niemals an …

Vor psychischen Angriffen wie Beleidigungen und Mobbing haben 17 Prozent Angst, ebenso wie vor sexueller Belästigung (ebenfalls 17 Prozent). Elf Prozent fürchten Hassbotschaften und Volksverhetzung.

Damit Sie keine Angst haben zu brauchen, wenn Sie das Internet nutzen, sind wir für Sie da.

Nutzen Sie das Know–how unserer Back–up-Experten!

Denn mit IT-Sicherheit verhält es sich wie mit Arztbesuchen: Erst wenn man krank ist, geht’s zum Doktor. Ganz schön riskant. Weil die Sicherheit Ihrer IT ähnlich anfällig ist wie das menschliche Immunsystem. Wir helfen Ihnen dabei, sich einen Überblick über den Zustand Ihrer IT-Systeme zu verschaffen. Gemeinsam entwickeln wir geeignete Maßnahmen, um Ihre IT-Sicherheit dauerhaft zu gewährleisten.

Wer kennt das nicht: Volle Weihnachtsmärkte, Kaufhäuser, Busse, Bahnen – und plötzlich ist das Handy weg. Ein Albtraum! Haben Sie nicht vorgesorgt, steht man hilflos da, denn im schlimmsten Fall sind Fotos, WhatsApp-Nachrichten, Kontakte und alles, was man so angesammelt hat, plötzlich weg.

Die Polizei rät: Ändern Sie sofort nach dem Erwerb Ihres Smartphones Ihre PIN sowie den Mailbox-Code. Aktivieren Sie den Gerätecode, damit das Gerät nicht durch Unbefugte mit einer fremden Mobilfunkkarte genutzt werden kann.

Lassen Sie Handy und Karte weder offen noch verdeckt herumliegen! Notieren Sie die Geheimzahlen PIN oder PUK weder auf dem Handy noch auf der Karte! Verwahren Sie diese Zahlenfolge an einem sicheren Ort!

Jedes Handy hat seine ganz persönliche Identifikationsnummer (IMEI) – notieren Sie diese! Die 15-stellige Geräte-Seriennummer ist unter dem Akku zu finden oder kann durch die Tastenkombination *#06# abgefragt werden. Schalten Sie die geräteseitig eingerichtete Prüfung der PIN oder PUK (Personal Unblocking Key) bei Inbetriebnahme des Gerätes nicht ab! Das erhöht das Risiko der unbefugten Nutzung.

Ob Sie ein iPhone oder ein Android-Smartphone besitzen: Sie haben die Möglichkeit, ein verlorenes Telefon aus der Ferne zu orten. Allerdings müssen Sie diese Option aktivieren. Damit das Handy gefunden werden kann, muss das Handy eingeschaltet und online sein.

Bei einem Android-Telefon müssen Sie zur Aktivierung in die Einstellungen und zum Punkt „Sicherheit“ gehen. Unter „Mein Gerät finden“ muss „An“ angeklickt sein. Bei Verlust, können Sie Ihr Handy über die Google-Suche finden. Dazu

rufen Sie diese Seite auf und loggen sich per Google-Account ein. iPhone-NutzerInnen finden Ihr Gerät über die iCloud. Übrigens: Laut Daten des Ortungs-Spezialisten Prey sind Diebstähle beispielsweise bei iPhones eher selten Ursache eines Geräteverlustes. In 69,12 Prozent der Vorfälle, bei denen der Ortungsdienst ein Gerät suchen musste, hatte der Besitzer das Gerät selbst verloren …

Last, but not least: Legen Sie ein regelmäßiges Backup an!

Die jeweiligen Handy-Hersteller bieten oft eigene Programme für ihre Geräte an, mit denen Sie schnell und komfortabel Backups erstellen können. Im Fall der Fälle sind zumindest Ihre Daten vor Verlust geschützt.

Also passen Sie gut auf Ihr Handy auf – beim Weihnachts-Geschenke-Kauf!

Sollten Sie Fragen haben, wie Sie Ihre mobilen Geräte sichern, falls diese verloren gehen: wir helfen Ihnen gern!

Wenn alles plötzlich weg ist – wie kann ich meine Daten retten?

Jede/r von Ihnen hat es bestimmt schon einmal erlebt: Man schreibt und schreibt, ein Konzept, einen Newsletter, plötzlich gibt es einen Stromausfall, eine Internetstörung – und alles ist weg. Weil man leider vergessen hat, zwischendurch abzuspeichern. Dabei gibt es diverse weitere Gründe für Datenverluste: wie Datendiebstahl, menschliche Fehler, technische Defekte, Malware, Virenbefall sowie Hackerangriffe oder externe Einflüsse. Auch fehlerhafte oder beschädigte Datenträger können Auslöser für Datenverluste sein. Hier gilt auf jeden Fall: Besser Vorsorge als Nachsorge, denn: Der Verlust wichtiger firmeninterner Daten kann empfindlich teuer sein.

Wenn man Glück hat, sind die verlorenen Dateien im Papierkorb oder noch irgendwo auf der Festplatte, sozusagen im „Gehirn“ jeden Rechners, auffindbar. Oder vielleicht ist noch etwas in der Cloud gespeichert, falls man diese als Back Up benutzt. Dies funktioniert natürlich nur, wenn ein permanenter Internetanschluss gewährleistet ist.

Ist all dies nicht der Fall, gibt es im Internet viele Tipps und Tricks, wie man Daten retten kann. Für erfahrene Anwender und Daten-Nerds eine große Hilfe. Auch Software-Programme können helfen.

Das Online-Portal Chip hat dazu eine Liste der Top 100 Daten-Rettungs-Downloads erstellt:

Normale User sollten allerdings vorsichtig mit Recovery-Experimenten sein, denn sonst könnte sich der Schaden noch verschlimmern. Hier sind professionelle Datenretter gefragt!

Wir helfen Ihnen, wenn Sie Ihre Daten verloren haben. Besser wäre selbstverständlich, dass Sie schon vorher in Kontakt mit uns treten – damit es gar nicht erst zu Datenverlusten kommt. Rufen Sie uns an! Oder schicken Sie uns einfach eine Mail.

Laut einer aktuellen Studie der Telekom gab es im April dieses Jahres 46 Millionen Angriffe auf die sogenannten Honeypots im System der Telekom – und zwar täglich! Honeypots? So nennen sich bewusst aufgestellte digitale Fallen im Internet. Insgesamt 3.000 unterschiedliche Fallen hatte die Telekom versteckt, um so zu ermitteln, wie umtriebig Hacker unterwegs sind. Erschreckend: Mehr als ein Viertel aller Hacker – 26 Prozent – versucht dabei, die komplette Kontrolle über den gehackten Rechner zu bekommen. Sieben Prozent der Hacker geht es darum, Passworte zu knacken. Im Schnitt erfinden Hacker monatlich übrigens 250 neue Hacker-Tricks, so die Studie.

PC-Nutzer sollten sich daher immer mit eine aktuellen Firewall schützen. Ein effektiver Schutz für die eigene Festplatte ist daher ein Muss für alle, die aktiv im Internet surfen. Eine gute Internet Security Suite überprüft beispielsweise mindestens einmal in der Woche, ob die Festplatte von irgendwelchen Viren befallen ist – und das ganz automatisch.

Nutzer, die noch immer Windows 7 als Betriebssystem nutzen, sollten dringend nachrüsten. Obwohl Windows-Nutzer die Möglichkeit hatten, kostenlos auf die neueste Version „Windows 10“ upzugraden, nutzen noch immer mehr Leute Windows 7 als Windows 10. Die Gefahr dabei: Diese veralteten Systeme präsentieren den Hackern Ihre Daten quasi auf dem Silbertablett und stellen so ein ideales Einfallstor für schädliche Software dar. Stellen Sie daher sicher, dass sich Ihre Sicherheitsprogramme stets auf dem höchst möglichen Niveau befinden.

Aber Achtung: Nicht alle Sicherheitspakete harmonieren mit jedem Betriebssystem. Vorsicht auch bei kostenfreien Software-Programmen, die häufig mehr versprechen als sie leisten können.

Das Magazin Stern hat die zehn besten Internet Securitys getestet.

Bitte beachten Sie: Bei vielen Unternehmen liegt die Messlatte in Sachen Arbeitsspeicher und dessen Sicherheit sehr hoch. Wenn Sie also sicher sein wollen, dass Ihr System mit der richtigen – beziehungsweise sichersten – Firewall ausgestattet ist, melden Sie sich gern bei uns. Wir checken Ihre Sicherheitsstandards professionell und beraten Sie, wie Sie sich und Ihr Unternehmen am besten vor Hacker-Angriffen schützen. Rufen Sie uns an – oder schicken Sie einfach eine Mail.

Sie lassen Ihr Geld auf dem Schreibtisch herumliegen, auch wenn Besuch kommt? Ihr Schmuck ist im Badezimmer auf der Ablage, selbst wenn die Putzfrau da ist? Bestimmt nicht! Ebensowenig sollten Sie wichtige Informationen, Dateien und Fotos frei zugänglich für jede/n auf Ihrem Server / PC / Mac herumliegen lassen.

Genau dafür gibt es digitale Panzerschränke. Schützen Sie darin Dokumente oder Bilder vor neugierigen Mitnutzern Ihrer Datenumgebung. Mit spezieller Software, die quasi so lange unsichtbar bleibt, bis Sie diese aus den Tiefen Ihres Datennetzes wieder hervorholen. Dabei gibt es diese speziellen Datensafes nicht nur für den PC oder Mac direkt, sondern auch für Festplatten und USB-Sticks sowie Cloud-Speicher. Das Online-Magazin Netzwelt hat diverse digitale Safes gecheckt.

können Sie sich umschauen. Mit fünf Sternen wurde im Oktober das Verschlüsselungstool „VeraCrypt“ für Festplatten, oder USB-Sticks ausgezeichnet, im September die kostenlose Software „Folder Lock“ (dreieinhalb Sterne), um Daten, Ordner oder Laufwerke zu verschlüsseln. Mit „Boxcryptor“ können Sie Ihre Daten in der Cloud sichern (vier Sterne).

Bei Fragen melden Sie sich gern: Wir sind Profis in Sachen Daten-Sicherheit und wissen, wie Sie sich und Ihr Unternehmen optimal vor Hacking und Online-Spionage schützen!

Die zunehmende Vernetzung von immer mehr Geräten bedeutet gleichzeitig auch eine zunehmend größere Angriffsfläche für Hacker. Angriffe mit breiten Auswirkungen haben sich zwischen 2015 und 2016 nahezu verdoppelt. Vor allem unsichere IoT-Geräte stellen eine zunehmende Gefahr dar. Beispielsweise sorgte ein Mirai-Ableger 2016 für eine Großstörung im Netz der Deutschen Telekom. Im selben Jahr gab es auch eine breit angelegte Attacken auf die Webseiten der Kandidaten im US-Präsidentschaftswahlkampf sowie einen Angriff auf den DNS-Dienstleister Dyn, durch den ein Wochenende lang unter anderem Twitter, Netflix und Spotify nicht erreichbar waren. Dabei handelte es sich um Fälle von Denial-of-Service (DoS)- oder Distributed-Denial-of-Service-Attacken (DDoS).

Was passiert bei DoD- oder DDoS-Attacken?

Ein Programm oder ein ganzes System führt seine Aufgaben nicht mehr korrekt aus und stürzt im schlimmsten Fall sogar komplett ab. Das geschieht entweder aufgrund unvorsichtiger Vorgehensweisen oder durch einen mutwilligen Angriff von außerhalb.

Der Unterschied: Eine DoS-Attacke geht von einem einzelnen System aus. Der Angreifer sendet wiederholt eine Vielzahl von Anfragen an den Server. Dadurch reagiert die Webseite nicht mehr oder kann zumindest reguläre Anfragen nur noch langsam beantworten. Noch effektivere ist es, bekannte Sicherheitslücken in dem System auszunutzen und es so zum Absturz zu bringen. Für diese Attacke ist lediglich ein Internetzugang zum System nötig.

DDoS-Attacken sind im Regelfall wesentlich erfolgreicher. Der zusätzliche Buchstabe steht für „distributed“ (verteilt) also eine auf viele Systeme verteilte Attacke. Oftmals nutzen die Angreifer dazu sogenannte Botnetze, die einen großen Verbund gekaperter Computer auf ein Ziel richten. Senden Tausende von Computern aus einem Botnetz gleichzeitig zahlreiche Anfragen an eine Webseite, ist diese schnell überlastet.

Was tun, um sich zu schützen?

Das Magazin CHIP rät:

Unter Umständen ist Ihr Computer Teil eines Botnetzes. Um das zu überprüfen, lesen Sie auf der nächsten Seite weiter oder nutzen Sie die Web-App „Botnet-Check„.

Computersabotage wird mit Geld- und/oder Freiheitsstrafen geahndet

Übrigens: In Deutschland ist die Beteiligung an DoS-Attacken als Computersabotage nach § 303b Abs. 1 StGB mit bis zu drei Jahren Freiheitsstrafe oder mit Geldstrafe bedroht, wenn die Dateneingabe oder -übermittlung in der Absicht erfolgt, einem anderen Nachteile zuzufügen, und dadurch eine Datenverarbeitung, die für einen anderen von wesentlicher Bedeutung ist, erheblich gestört wird.

Gemäß § 303b Abs. 3 StGB ist auch der Versuch strafbar. Daneben ist ferner auch die Vorbereitung einer Straftat nach § 303b Abs. 1 StGB selbst strafbar, § 303b Abs. 5 StGB i. V. m. § 202c StGB. Hierunter fällt insbesondere die Herstellung und Verbreitung von Computerprogrammen für DoS-Attacken.[ Außerdem kann der Geschädigte Schadenersatz fordern. Im Verhältnis zwischen Zugangsanbieter und Reseller liegt das Vertragsrisiko nach Ansicht des Amtsgerichts Gelnhausen regelmäßig bei dem Reseller, so dass er jenem gegenüber auch dann zahlungspflichtig ist, wenn die Leitung durch eine DDoS-Attacke gestört wird.

Wenn Sie sicher sein wollen, dass Ihr System nicht gehackt werden kann, rufen Sie uns an. Wir sorgen für Ihre IT-Sicherheit am Arbeitsplatz.

Wenn Sie Ihren PC / Apple Mac, Ihre Festplatte, Ihren USB-Stick, Ihr Handy oder Ihren MP3-Player verkaufen oder entsorgen möchten, stellen Sie sicher, dass sämtliche Daten auch wirklich gelöscht sind, damit niemand Zugriff darauf hat.

Einfach alles in den Papierkorb schieben, diesen löschen, fertig? Weit gefehlt. So einfach geht das leider eben doch nicht. Soll eine Datei unwiederbringlich von der Festplatte gelöscht, die Speicherkarte auf Null gesetzt werden, brauchen Sie einen Datenshredder. Auch das einfache Überschreiben der Festplatte reicht nicht aus.

Vorsicht insbesondere, wenn Sie einen MP3-Player mit Musik, Filmen und Videos nicht sauber löschen: Hier könnten Sie wegen Verkaufs von Raubkopien eine Straftat begehen!

Eine weitere Problematik beim Löschen von Dateien auf der Festplatte: Die Datei wird gerade von einem anderen Programm verwendet und kann daher nicht vom System gelöscht werden, es braucht stundenlange Geduld, den Grund dafür zu suchen und selbst dann ist eine Deaktivierung oft nicht möglich. In diesem Fall empfiehlt das führende Online-Magazin Netzwelt spezielle kostenfreie Datenvernichter wie LockHunter.

Hier finden Sie weitere Tipps für digitale Datenshredder.

Haben Sie weitere Fragen zur sicheren Datenlöschung? Sprechen Sie uns an, wir helfen Ihnen gern!

Auch der Nikolaus hat nichts zu verschenken! Passen Sie auf bei Spam-Mails!

Weltweit ist jede zweite Mail eine Spam-Mail, zu deutsch: eine unerwünschte Werbe-E-Mail. Genauer gesagt: Im September 2019 lag der Anteil der Spam-Mails am gesamten E-Mail-Verkehr rund um den Globus bei rund 54,68 Prozent (Quelle. Statista). Auch in Deutschland hat sich das Aufkommen an Spam deutlich erhöht. 38 Millionen mehr Spam-Mails sollen im Vergleich zum vergangenen Jahr 2019 in den Posteingängen der Kunden gelandet sein. Mit einem Anteil von 11,7 Prozent sämtlicher weltweit verschickter Spam-Mails 2018 steht übrigens China an erster Stelle der Spam-Produzenten, gefolgt von den USA (9 Prozent) und Deutschland (7,2 Prozent).

Auch Statistiken der beiden führenden E-Mail-Anbieter WEB.DE und GMX, bei denen jeder zweite Deutsche sein E-Mail-Postfach hat, zeigen dass die Bedrohung durch Spam-Mails 2018 deutlich gestiegen ist. Im Schnitt werden 150 Millionen E-Mails pro Tag von den beiden Diensten als Spam erkannt und dann in die Spam-Ordner der Nutzer einsortiert.

Aber was tun bei nervigen Spam-Mails? Mails mit gratis Nikolaus-Geschenken, Rabattangeboten, Lotterie-Gewinnen, oder mit der Möglichkeit, ererbtes Geld von unbekannten Angehörigen aus dem Ausland zu erhalten, finden sich zwischen seriösen Mails ebenso wie dreiste Anfragen nach Passwörtern von Geldinstituten.

Hier ein paar Tipps:

• Klicken Sie niemals auf Links und antworten Sie nicht auf Spam-Mails! Denn so erfährt der Absender, dass Ihre Mail-Adresse existiert. Die Folge: noch mehr Spam.

• Laden Sie nie Anhänge unbekannter Absender herunter – auch wenn Sie noch so neugierig sind! Hier kann sich gefährliche Schadware verstecken.

• Seien Sie vorsichtig, selbst bei Mails von KollegInnen oder FreundInnen. Wenn Ihnen etwas komisch vorkommt, sollten Sie auch hier Vorsicht walten lassen und gegebenenfalls vor dem Öffnen beim Absender nachfragen.

• Geben Sie Ihre Mailadresse nicht einfach jedem, der sie haben möchte, sondern behandeln sie diese genauso wie ihre Wohnadresse oder Telefonnummer. Überlegen Sie, für Gewinnspiele, Bestellungen und Foren eventuell ein eigenes Mailkonto anzulegen.

• Legen Sie eine neue Mailadresse an, nutzen Sie am besten eine Kombination aus Buchstaben und Zahlen oder gar Sonderzeichen. So werden Sie nicht so einfach von so genannten Bots gefunden, die per Zufallsgenerator Kontaktdaten suchen.

• Packen Sie vor dem Löschen ihre Spam-Mail in den Spam-Filter. Denn dieser ist lernfähig und wird die nächsten Mails derselben Adresse dann direkt in den Spamordner einsortieren.

Wir wünschen Ihnen allen einen schönen Nikolaus-Tag!

Haben Sie Fragen zu Spam-Filtern oder wie man am besten mit dem täglichen Spam umgeht? Wir helfen Ihnen gern. Unser IT Service orientiert sich ganz nah an Ihren Bedürfnissen als kleines oder mittelständisches Unternehmen – das bedeutet: Wir organisieren Ihr digitales Umfeld so, dass Sie Ihren Workflow effizient gestalten und Ihren MitarbeiterInnen ein Arbeitsumfeld bieten können, das Produktivität und Kreativität fördert.